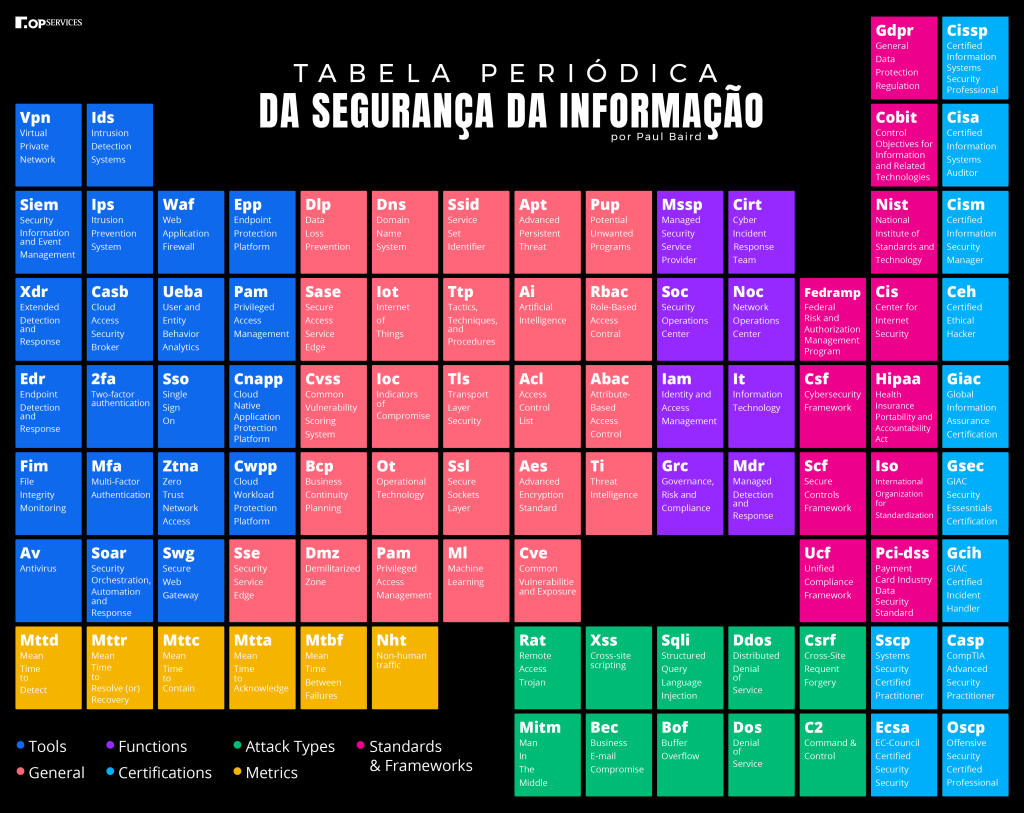

Dentro da área de segurança da informação temos muitos termos e siglas específicas da área que ficam difíceis à primeira vista de entendê-los. Pensando nisso, organizamos este glossário com os principais conceitos atrelados à área. Aproveite!

2fa – Autenticação em 2 fatores

Processo de verificação da identidade de usuário, que conta com dois ou três possíveis fatores de autenticação combinados para este estabelecer acesso a um sistema ou conta online.

APT – Advanced persistent threat

As ameaças persistentes avançadas são um ataque prolongado e direcionado, onde o invasor consegue acesso a uma rede e permanece sem ser descoberto por um longo período de tempo. Dividida em várias etapas, os resultados desses ataques geralmente são catastróficos, indo desde exclusão de banco de dados a vazamento de dados sensíveis.

AV – Antivírus

Antivírus é um programa de segurança que tem a missão de monitorar um sistema em busca de algum software malicioso. Assim que ele é detectado, o software tentará remover o item do sistema ou movê-lo para a quarentena para uma análise posterior do administrador do sistema.

Cisa – Certified Information Systems Auditor

A Certificação em Auditoria de Sistemas de Informação é mundialmente conhecida como um padrão para quem audita, controla, monitora e avalia a tecnologia da informação e sistemas de negócio de uma organização.

Cissp – Certified Information Systems Security Professional

Se trata de uma certificação de segurança mais reconhecida no mercado mundialmente, ele atesta suas habilidade em segurança da informação de sistemas.

Cobit – Control Objectives for Information and related Technology

O Cobit trata-se de uma estrutura, um framework criado para governança e gerenciamento de TI. Foi criada pela ISACA (Information Systems Audit and Control Association) e seu objetivo é gerar valor para as empresas e seus processos. Com ele as empresas desenvolvem, organizam e implementam estratégias de gestão da informação e governança.

DDos – Distributed Denial of Service

É um ataque malicioso que tem como propósito a sobrecarga de um servidor, sobrecarregando a memória e o processamento, fazendo com que ele fique indisponível para acesso de usuários conectados à internet. O ataque consiste em vários computadores que distribuem e coordenam o ataque em um alvo, sobrecarregando o sistema e deixando ele fora do ar.

DLP – Data Loss Prevention

A prevenção de perda de dados (Data Loss Prevention) é uma solução utilizada para o processo de monitoramento de ocorrências de perdas e vazamentos de informações. Como o próprio nome já diz, trabalha na prevenção e no diagnóstico de problemas que podem ferir a integridade de dados privados.

DNS – Domain Name System

Sistema de nome de domínio, tem o papel de localizar e traduzir endereços IPs em nomes de sites, os quais digitamos em navegadores. Os domínios e servidores DNS estão espalhados pelo mundo com a função de traduzir endereços digitais para o número de IP (Internet protocol) correspondente.

EDR – Endpoint detection response

Detecção e resposta de endpoint é uma ferramenta de segurança de endpoint, que tem a função de monitorar terminais (endpoints) e servidores a fim de detectar e responder a ameaças virtuais como ransomwares e malwares.

IAM – Identity and Access Management

A gestão de identidades e acessos é uma forma de identificar o usuário, garantindo que este tenha acesso somente às ações e recursos de acordo com sua função (redes, dispositivos e banco de dados, etc.).

IoC – Indicator of Compromise

Os indicadores de compromisso, é um termo utilizado na computação forense que indica se há algum tipo de violação de segurança em dispositivos ou sistemas. Atividades de acesso a sites maliciosos ou de phishing, assuntos de email que são usados em campanhas de spear phishing entre outros, são exemplos.

Mdr – Managed Detection and Response

O serviço de detecção e resposta gerenciadas são serviços que monitoram ameaças 24×7, unindo serviços de detecção e resposta de incidentes identificam malwares e atividades maliciosas nos sistemas.

MFA – Multi-Factor Authentication

A autenticação multifatorial, se dá quando é utilizado dois ou mais fatores ou agentes para atestar se a identidade de alguém é realmente verídica, dando acesso a contas online, documentos ou informações.

MTBF – Mean time between failures

Sigla para Tempo médio entre falhas (MTBF), indica o tempo médio que se passa entre uma falha (parada não programada) e a próxima falha que virá a acontecer.

MTTA – Mean time to acknowledge

Mede quanto tempo entre a geração de alerta dentro do sistema e a resposta de um membro da equipe de SOC ou segurança para responder esse alerta. Quanto maior esse MTTA, mais tempo a equipe de TI levou para reconhecer esse relatório de incidente.

MTTC – Medium time to contain

Tempo que a equipe de SOC ou segurança leva para detectar um incidente, reconhecê-lo e efetivamente impedir que ele cause danos.

MTTD – Medium Time do Detect

Siga referente ao tempo médio de detecção necessário para descobrir um incidente ou possível incidente. Também mede o tempo entre o incidente e o tempo que o time de SOC ou segurança da informação levou para identificá-lo.

MTTR – Medium time to response

O MTTR faz referência ao tempo necessário de resposta ao incidente, o tempo médio de resolução. Além disso, é a medida de tempo médio que o time de SOC e segurança necessita para responder aos incidentes.

NOC – Network Operation Center

O Centro de operações de rede (NOC) é onde os eventos de TI são monitorados e gerenciados, por uma equipe especializada que pode ser interna ou externa. Os profissionais que fazem parte do time geralmente têm conhecimento focado em administração de redes que monitoram alertas gerados pelos ativos de TI.

SIEM – Security Information and Event Management

O gerenciamento de Eventos e Informações de Segurança (SIEM) é um processo em que a organização é constantemente monitorada e avaliada, por meio dos logs. Ele ajuda a identificar de forma automatizada quais sistemas não estão em conformidade com a política de segurança e notifica a IRT (Equipe de Resposta a Incidentes) de quaisquer eventos de violação de segurança.

SOAR – Security Orchestration, Automation and Response

A orquestração, automação e resposta de segurança trata-se de um conjunto de recursos que visam proteger sistemas de TI contra ameaças digitais.

SOC – Security Operations Center

O centro de operações de segurança (SOC – Security Operation Center) combina recursos humanos, tecnológicos e processuais, juntos formam uma estrutura de gerenciamento robusto para a segurança da informação. A equipe SOC detecta, analisa e responde a incidentes de segurança combinando tecnologia com um conjunto bem estruturado de processos.

SSL – Secure Sockets Layer

Uma forma de segurança digital que permite comunicação de forma criptografada entre domínio do site e um navegador. Quando você acessa um site e ele contém um cadeado na barra de endereço é porque ele conta com o protocolo SSL como proteção.

VPN – Virtual Private Network

A Rede privada virtual, estabelece comunicação entre a sua máquina e a internet. Diferente das redes padrão, ela determina uma comunicação segura por meio de criptografia dos dados transmitidos, em tempo real. Com ela sua navegação é anônima e não rastreável.

WAF – Web Application Firewall

O WAF ajuda a proteger aplicações web por meio de filtros e monitoramento de tráfego web entre aplicações e a internet. Protege contra ataques como falsificação de solicitações entre sites, cross-scripting (XSS), inclusão de arquivos e SQL injection.

Como aumentar a segurança digital da sua empresa?

Ao longo do artigo você pôde acompanhar vários conceitos que fazem parte do mundo da segurança da informação. Como pudemos observar, existem muitas formas de se prevenir contra ataques virtuais. Confira nossa página dedicada ao assunto e conheça nossos serviços avançados de SOC, Análise de Vulnerabilidades e Pentest.

Se você tem interesse em aumentar a segurança digital da sua empresa, reduzindo a superfície de ataques, saiba que podemos te ajudar nessa missão. Entre em contato com nossos especialistas!